Il progresso tecnologico ha trasformato diversi ambiti della nostra vita quotidiana, introducendo tecnologie sempre più all’avanguardia come il 5G, l’intelligenza artificiale (IA), l’apprendimento automatico, l’IoT e il quantum computing, che stanno avendo un impatto significativo su tutto ciò che è connesso a Internet.

Tuttavia, lo sviluppo di queste tecnologie potenzialmente utili ha anche delle implicazioni sulla sicurezza informatica e sulle sfide che ci troviamo ad affrontare per garantire un ambiente digitale sicuro.

Di conseguenza, essere consapevoli delle tendenze della cybersecurity nel 2025 è fondamentale per proteggersi dalle minacce online e migliorare la sicurezza informatica in rete.

Tendenze chiave della cybersecurity nel 2025

Quali sono le tendenze della cybersecurity per il 2025?

All’attuale ritmo di crescita, si prevede che il crimine informatico costerà al mondo oltre 8.000 miliardi di euro nel 2024. Secondo la multinazionale di consulenza strategica McKinsey & Company, i danni degli attacchi informatici ammonteranno a quasi 10,5 trilioni di euro entro il 2025, con un aumento del 300% rispetto ai livelli del 2015.

Dal momento che nell’ultimo decennio il costo medio per ogni violazione dei dati è cresciuto del 55% (da 95€ nel 2013 a 147€ nel 2023), conoscere le ultime tendenze della cybersecurity è il vantaggio di cui le aziende hanno bisogno per rafforzare le loro soluzioni di sicurezza e stare al passo con i cybercriminali.

Per questo motivo, nei paragrafi che seguono esamineremo le principali tendenze in materia di sicurezza informatica nel 2025.

1. Evoluzione della cybersecurity

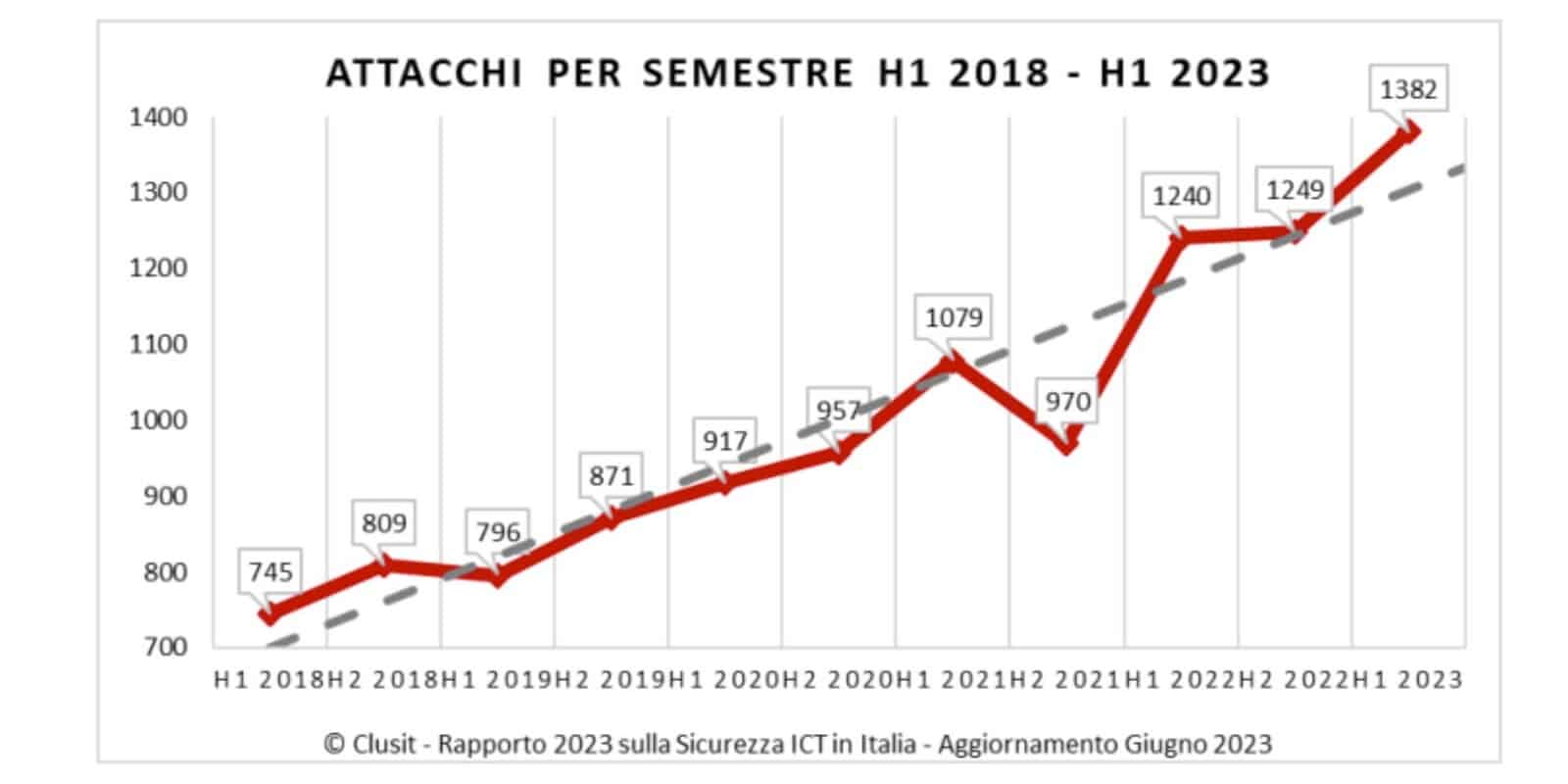

Grazie allo sviluppo tecnologico, i criminali informatici hanno a loro disposizione un numero sempre maggiore di strumenti per compiere i loro attacchi. Se a ciò aggiungiamo la crescita vertiginosa del traffico internet e dei dispositivi online, non c’è da stupirsi dell’enorme portata raggiunta dal cybercrimine negli ultimi anni.

Il fatto che gli hacker stiano elaborando tecniche sempre più all’avanguardia per scovare i punti deboli della rete sta imponendo alle aziende di tutti i settori l’adozione di nuove strategie di sicurezza e l’implementazione di soluzioni tecnologiche basate su approcci e modelli architetturali innovativi, come Security as a Service (SECaaS) e Zero Trust Network Access (ZTNA).

Man mano che gli attacchi informatici diventano sempre più sofisticati, le tradizionali misure di protezione risultano infatti insufficienti per affrontare i nuovi criminali informatici, soprattutto considerando i danni che oggi un attacco andato a buon fine può arrecare sia a livello economico che in termini di reputazione.

Tra i vari strumenti utilizzati troviamo le e-mail, i file binari di Windows sospetti (come Adware e Spyware) e le applicazioni potenzialmente indesiderate (ad esempio le estensioni dannose per i browser). A seguire i Trojan-Dropper (VBS), utilizzati dai cybercriminali per installare più software nocivi simultaneamente all’interno dei computer-vittima, le truffe sui social network e i Trojan per Android.

Di conseguenza, anche la lotta per la sicurezza informatica ha subìto una profonda trasformazione negli ultimi anni, introducendo numerose strategie di mitigazione che riducono notevolmente i rischi.

Considerando che la trasformazione digitale sarà al centro dell’evoluzione economica anche nell’anno in corso, con l’obiettivo di mantenere la competitività delle aziende in mercati sempre più globalizzati e iperconnessi, è evidente che queste evoluzioni avranno un impatto considerevole sugli investimenti e le strategie di cybersecurity.

Anche nel 2025, le imprese italiane saranno infatti focalizzate sull’implementazione e l’ottimizzazione di nuovi modelli di lavoro ibridi e da remoto, che consentiranno di raggiungere agilità operativa, un’elevata soddisfazione dei dipendenti e un migliore posizionamento sul mercato.

2. Rischi per la sicurezza informatica nel lavoro da remoto

Con la diffusione del lavoro da remoto, del telelavoro e dello smart working sono aumentate anche le sfide legate alla sicurezza informatica. Queste sfide possono includere:

- Reti Wi-Fi non protette, che espongono la rete aziendale ad accessi non autorizzati.

- Bring Your Own Device (BYOD), ossia l’utilizzo da parte dei dipendenti di dispositivi personali, come laptop o smartphone, che potrebbero non rispettare i protocolli di sicurezza aziendali.

- Fattori umani: un dipendente che non conosce bene i rischi per la sicurezza è più vulnerabile ad attacchi informatici come il phishing e potrebbe inconsapevolmente condividere dati sensibili o credenziali di accesso.

- Mancanza di formazione: i dipendenti che non hanno una formazione sulle best practice per la sicurezza informatica hanno maggiori probabilità di utilizzare password deboli e di esporre l’azienda a rischi.

- Minore visibilità: quando un dipendente lavora da remoto, il personale IT non ha visibilità sugli endpoint utilizzati e sui comportamenti potenzialmente rischiosi degli utenti.

Di conseguenza, le misure proattive per gestire e ridurre al minimo i rischi per la sicurezza del lavoro a distanza dovrebbero prevedere l’implementazione di solidi protocolli e tecnologie per l’accesso remoto, la formazione dei dipendenti sull’identificazione e il riconoscimento dei rischi e il rafforzamento del livello di sicurezza generale (come password complesse e modificate di frequente) anche quando i dipendenti non sono in ufficio.

3. Attacchi di social engineering

Il social engineering (o ingegneria sociale) è una tecnica di cyber-attacco basata sullo studio del comportamento delle persone con l’obiettivo di manipolarle e ottenere informazioni confidenziali, estorcere denaro o rubarne l’identità, sfruttando la fiducia, la mancanza di conoscenza e, in generale, le vulnerabilità della vittima. Questi attacchi possono avvenire tramite email, dispositivi mobili, app di messagistica istantanea, siti web, piattaforme di Social Media e servizi Cloud.

Anche in questo caso, il successo degli attacchi di social engineering è legato al fatto che i dipendenti aziendali non sono adeguatamente formati sulle cyber-minacce, cosa che li mette facilmente nel mirino dei cybercriminali. Dato che questa tecnica di attacco si basa sulla vulnerabilità delle vittime, è fondamentale che le aziende adottino strategie e programmi di formazione mirati alla sensibilizzazione dei dipendenti in materia di sicurezza informatica e privacy, in modo che siano sempre aggiornati e consapevoli dei rischi online e della loro costante evoluzione.

4. Attacchi ransomware

Nell’ultimo anno, le vittime di attacchi ransomware sono aumentate del 77%, di pari passo con l’evoluzione delle tecniche utilizzate dagli hacker per le loro offensive.

Secondo le stime di IT Security Manager, nel corso del 2023 sono stati registrati oltre 300.000 attacchi ransomware in tutto il mondo, con un incremento del 78% rispetto al 2022, segnalando una marcata accelerazione nel numero e nella sofisticazione di questi attacchi.

Considerate queste statistiche allarmanti, è fondamentale adottare delle strategie efficaci per proteggere le reti aziendali dai ransomware e dai malware ad oggi più diffusi.

Oltre ad effettuare dei backup regolari per mantenere una copia dei dati su un sistema separato, in modo da ripristinare i file in caso di attacchi improvvisi, è importante formare il personale sulle nuove misure in materia di sicurezza informatica, aggiornare i software con patch di sicurezza volti a risolvere vulnerabilità note, ridurre al minimo l’esposizione ai rischi derivati dall’accesso remoto e monitorare costantemente i log per tenere traccia delle attività di accesso remoto e individuare eventuali attività sospette o anomale in modo da agire tempestivamente.

5. Attacchi malware

Anche il software dannoso, utilizzato per rubare informazioni sensibili, ha registrato un forte aumento nel 2023, con un incremento del 110% tra il secondo e il terzo trimestre. I volumi di malware hanno raggiunto un livello record, superando tutti i valori del terzo trimestre da quando Vade ha iniziato a monitorare gli attacchi nel 2015. Inoltre:

- Il 35% degli attacchi malware rilevati erano bot ad-click, crypto-miner o trojan bancari.

- Gli adware sono diminuiti del 25%, il crypto-mining si è mantenuto stabile e i trojan bancari sono quasi raddoppiati, passando dal 5% del 2021 al 9% nel 2023.

- I tassi di infezione da malware residenziali continuano a diminuire, passando dal 3% all’1,5%, ma rimangono superiori ai tassi pre-pandemia dell’1%.

In base ai dati sulle minacce di SonicWall, i cybercriminali stanno spostando il loro obiettivo dal Nord America all’Europa, all’America Latina e all’Asia.

In particolare, i governi e le agenzie dell’UE sono stati presi di mira da campagne di spear phishing con malware attraverso file MS Office e PDF dannosi, mentre gli attacchi a sfondo politico hanno colpito giornalisti, funzionari governativi e attivisti in America Latina. Inoltre, sono state identificate diverse strategie di malware rivolte ai Paesi asiatici.

6. Attacchi phishing

I criminali informatici continuano a sfruttare le vulnerabilità di e-mail, SMS e messaggi vocali per lanciare sofisticati attacchi di phishing. Nel terzo trimestre del 2023, un rapporto di Vade ha infatti rilevato che i volumi di phishing sono aumentati del 173%.

Gli strumenti preferiti dagli hacker per sferrare questi attacchi sono Facebook e Microsoft, che rappresentano rispettivamente il primo e il secondo marchio più utilizzato dal 2020.

In particolare, nel terzo trimestre del 2023, Facebook ha registrato un aumento del 169% degli URL di phishing rispetto al primo e secondo trimestre dello stesso anno, con i proprietari di pagine aziendali che hanno ricevuto messaggi fraudolenti provenienti da cyber-criminali che si spacciavano per il team di sicurezza di Meta, in cui si legge: “La tua pagina aziendale è stata disabilitata” o “Le violazioni rilevate possono comportare la rimozione della tua pagina“.

In aumento anche truffe simili per la violazione del copyright su Instagram. Queste campagne di phishing basate sui social media agiscono come una porta d’accesso, consentendo ai malintenzionati di accedere a dati digitali riservati.

7. Crypto-Jacking

Negli ultimi tempi, i criminali informatici hanno abbandonato il ransomware in favore del furto di potenza di calcolo per minare valute digitali, come Bitcoin (BTC).

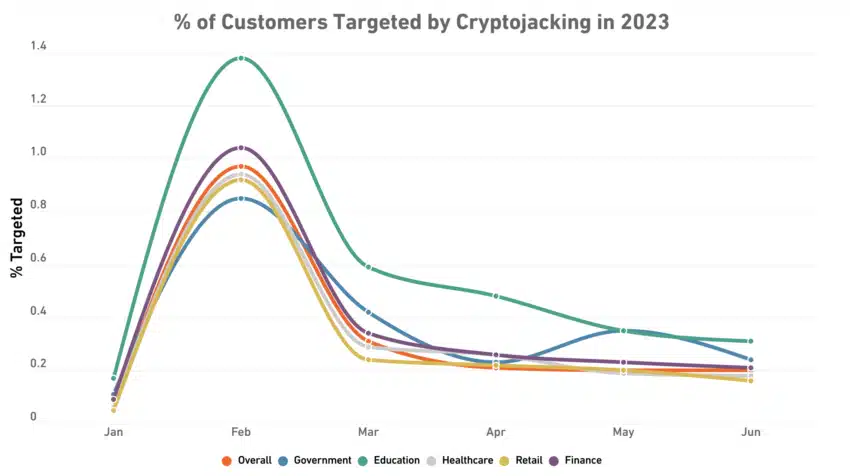

Infatti, nei primi sei mesi del 2023, il volume degli attacchi di cripto-jacking è più che triplicato, aumentando di oltre il 399% e superando i 332 milioni di attacchi. Si tratta di un nuovo record che supera anche i numeri totali dell’intero anno 2020, 2021 e 2022 messi insieme.

Secondo un rapporto di SonicWall sui principali sviluppi del crypto-jacking nella prima metà del 2023:

- Gli autori delle minacce hanno accelerato il passaggio dal colpire gli endpoint al colpire i servizi cloud.

- I dispositivi MacOS sono stati presi di mira, con versioni false di FinalCutPro che hanno diffuso il malware HonkBox crypto-jacking.

- I server WebLogic di Oracle sono il bersaglio di un nuovo crypter (un tipo di software che rende il malware più difficile da rilevare) noto come ScrubCrypt, progettato per eludere le protezioni di Windows Defender.

- Gli aggressori stanno progressivamente abbandonando il crypto-jacking in favore del furto diretto della crittografia.

8. Preoccupazioni per la sicurezza del cloud

Le minacce alla sicurezza del cloud sono salite alle stelle tra il 2022 e il 2023, con un aumento del 288% rispetto agli anni precedenti.

Secondo un rapporto di Crowdstrike del 2023:

- I criminali informatici utilizzano le infrastrutture cloud per ospitare documenti di phishing e malware.

- Gli autori delle minacce stanno implementando canali di comando e controllo in aggiunta ai servizi cloud esistenti.

- Nel 28% dei casi, i cybercriminali hanno cancellato manualmente le istanze del cloud per rimuovere le prove ed eludere il rilevamento.

- L’errore umano e la cattiva gestione dell’accesso alle ID sono stati identificati come punti di accesso chiave al cloud.

- Una ricerca di IBM ha dimostrato che l’82% delle violazioni ha riguardato dati archiviati nel cloud pubblico, privato o in ambienti multipli. Inoltre, il 39% di queste violazioni coinvolge più ambienti e ha un costo superiore alla media, pari a 4,75 milioni di euro.

9. Attacchi ai dispositivi IoT

L’Internet of Things (IoT) descrive la rete di oggetti fisici, ossia le “things”, che hanno sensori, software e altre tecnologie integrate allo scopo di connettere e scambiare dati con altri dispositivi e sistemi su Internet. Questi dispositivi vanno dai normali oggetti domestici ai sofisticati strumenti industriali.

Con oltre 7 miliardi di dispositivi IoT connessi oggigiorno, i rischi per la sicurezza sono aumentati vertiginosamente. Si prevede, infatti, che entro il 2030 il numero di dispositivi connessi sarà di oltre 29 miliardi, mentre nel 2023 si è registrato un aumento del 400% degli attacchi di malware IoT.

Inoltre, secondo un rapporto di ZScaler:

- Il 52% del traffico di dispositivi IoT proviene da aziende di produzione e vendita al dettaglio.

- Nel settore manifatturiero si registrano oltre 6.000 attacchi settimanali.

- Gli attacchi malware IoT nel settore dell’istruzione sono aumentati di quasi il 1.000% nel 2023.

10. Cyber-minacce sponsorizzate dallo Stato

Anche i cybercriminali sponsorizzati dallo Stato rappresentano una seria minaccia per le aziende di tutto il mondo. Secondo un rapporto di WatchGuard Technologies del 2023, gli autori delle minacce informatiche provenienti da Cina e Russia sono all’origine del 75% delle nuove aggressioni online nel 2023.

In particolare, le principali aree di interesse della Russia riguardano la guerra in Ucraina e lo spionaggio, mentre le principali aree di interesse della Cina includono lo spionaggio informatico, i segreti politici e quelli industriali.

Per quanto riguarda la Corea del Nord, oltre allo spionaggio informatico, i cyberattacchi riguardano anche il furto di criptovalute, mentre in Iran includono il monitoraggio dei dissidenti, il sabotaggio e la soppressione dell’opposizione.

11. Minacce mobili

Nel 2023, il 60% degli endpoint che accedeono alle risorse aziendali sono dispositivi mobili, sempre più utilizzati dai dipendenti per interagire con le app, effettuare transazioni finanziarie, collaborare e accedere ai dati.

Sono anche un fattore aggiuntivo comune nelle soluzioni di autenticazione a più fattori (MFA) che regolano l’accesso alle risorse aziendali, come desktop e laptop. Questa tendenza della cybersicurezza sta creando una superficie di attacco più ampia e un numero crescente di malintenzionati che sfrutta questa vulnerabilità.

Secondo un rapporto Zimperium del 2023:

- L’80% dei siti di phishing è ora rivolto specificamente ai dispositivi mobili o è costruito per funzionare sia sui dispositivi mobili che su desktop.

- L’utente medio ha una probabilità da 6 a 10 volte maggiore di cadere in un attacco di phishing via SMS rispetto a uno via e-mail.

- Circa il 20% delle e-mail di phishing andate a buon fine proviene da dispositivi mobili.

- Il 14% delle app mobili che utilizzano il cloud storage sono vulnerabili a causa di configurazioni non sicure.

12. Intelligenza artificiale

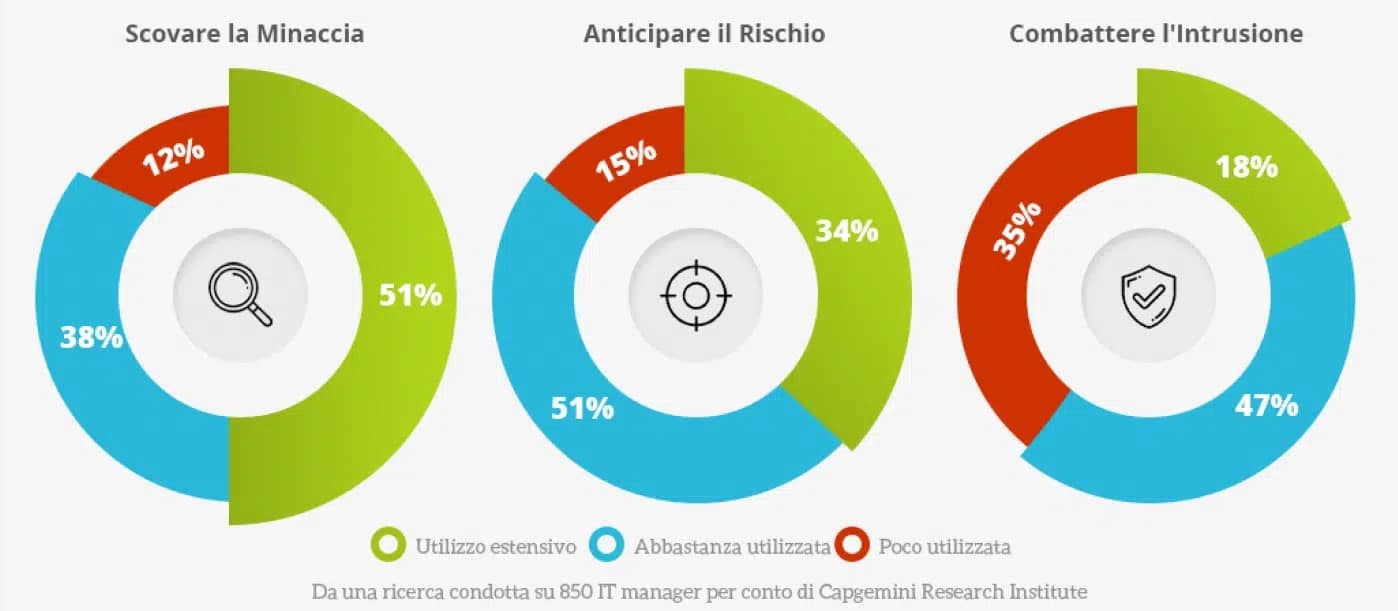

Molte aziende si stanno rivolgendo all’intelligenza artificiale (AI), all’apprendimento automatico (ML) e all’elaborazione del linguaggio naturale (NLP) per rafforzare i sistemi di sicurezza automatizzati, favorire il rilevamento automatico delle minacce e migliorare il monitoraggio dei dati in tempo reale.

Secondo IBM, le organizzazioni che utilizzano l’IA e le capacità di automazione della sicurezza in media:

- Hanno un tempo inferiore di 108 giorni per identificare e contenere una violazione.

- Registrano costi di violazione dei dati inferiori di 1,76 milioni di euro.

Ad oggi, i tipi di attacchi IA più comuni includono:

- Esche di phishing e bot di Telegram

- E-mail di phishing

- Siti dannosi che impersonano ChatGPT tramite domini typosquatting

Fortunatamente, l’intelligenza artificiale sta già svolgendo un ruolo cruciale nella creazione di sistemi di sicurezza automatizzati e le sue applicazioni pratiche sono destinate ad espandersi. Gli strumenti di sicurezza guidati dall’IA e dall’apprendimento automatico cresceranno probabilmente in sofisticazione e capacità, offrendo alle aziende una maggiore protezione contro le minacce in evoluzione.

13. Gestione dell’esposizione alle minacce (CTEM)

Gli aggressori informatici di oggi si adattano rapidamente, spesso superando gli sforzi delle aziende per migliorare la sicurezza e implementare misure di protezione adeguate.

Per questo motivo, la gestione continua dell’esposizione alle minacce (Continuous Threat Exposure Management – CTEM) è essenziale per identificare e dare priorità alle minacce più urgenti.

Oltre a essere una componente essenziale delle strategie di resilienza informatica all’interno delle aziende, il CTEM aiuta le organizzazioni a gestire in modo proattivo l’impatto delle minacce interne ed esterne, identificando, valutando e mitigando i rischi. Questo processo comprende:

- Identificare gli strumenti più suscettibili agli attacchi informatici;

- Valutare la probabilità che queste risorse possano essere attaccate;

- Ridurre il rischio implementando controlli quali firewall, sistemi di rilevamento delle intrusioni, politiche di sicurezza e altre contromisure.

14. Zero Trust

Secondo un rapporto CyberEdge del 2023, il modello Zero Trust – un approccio alla sicurezza IT che presuppone l’assenza di un perimetro di rete affidabile e in base al quale ogni transazione di rete deve essere autenticata prima che possa concretizzarsi – si sta espandendo, favorendo l’investimento in tecnologie emergenti quali:

- Autenticazione a più fattori (MFA)

- Rilevamento e risposta degli endpoint (EDR)

- Gestione degli account privilegiati (PAM)

Inoltre, l’80% delle organizzazioni sta utilizzando o implementando questo modello di sicurezza, con i framework zero trust che stanno diventando elementi chiave nella gestione informatica aziendale. Rispetto alle organizzazioni senza zero trust, quelle con zero trust hanno inoltre risparmiato quasi il 20% sui costi medi delle violazioni.

A differenza di una VPN, lo Zero Trust Network Access (ZTNA), estende il modello zero-trust oltre la rete e consente l’accesso remoto sicuro alle applicazioni, ai dati e ai servizi di un’organizzazione in base a policy di controllo definite. Di conseguenza, questo metodo di sicurezza è destinato a crescere del 31% nel 2023 e a sostituire le VPN entro il 2025.

Il futuro della sicurezza informatica

Spinto dall’avvento di tecnologie all’avanguardia come IoT, intelligenza artificiale, servizi e applicazioni basati su cloud, si prevede che il mercato globale della sicurezza informatica crescerà da 155,83 miliardi di euro nel 2022 a 376,32 miliardi di euro nel 2029.

Nel 2023 e oltre, un approccio fondamentale per contrastare l’errore umano, le vulnerabilità del software e i problemi hardware nell’ambito della sicurezza informatica sarà la resilienza informatica.

Questo approccio olistico alla cybersecurity è destinato a guadagnare terreno, offrendo alle aziende globali la capacità di orientarsi, riprendersi e superare un panorama di minacce sempre più dannoso.

Domande frequenti

Qual è la principale tendenza nel campo della cybersecurity?

Quale sarà la prossima grande innovazione nel campo della cybersecurity?

L’intelligenza artificiale sostituirà la sicurezza informatica?